Stealerium, cos'è e come funziona il virus che ricatta gli utenti dei siti a luci rosse

Il malware monitora in tempo reale la navigazione online di un utente, e se trova accessi a siti pornografici fa uno screenshot al contenuto visualizzato, attiva la webcam e scatta una foto. Poi comincia l'estorsione

© Grok

Si chiama Stealerium, infetta i computer e ruba dati bancari, password e chiavi di accesso a portafogli digitali di criptovalute. Non solo: è in grado di leggere i dati salvati nei browser, andando a caccia in tempo reale di parole come "sesso" e "porno". Se le trova, fa uno screenshot del contenuto che si sta visualizzando, attiva la webcam e fa una foto all'utente. Poi parte l'estorsione.

Attenzione alle mail

È stata Proofpoint, società americana di cybersecurity, a mettere in guardia gli utenti da Stealerium. L'azienda, a partire da maggio 2025, ha individuato diverse campagne hacker basate su questo virus, che viene inviato tramite mail attraverso allegati o link camuffati da fatture o comunicazioni amministrative. A ricevere maggiormente questo tipo di mail sono dipendenti di aziende del settore alberghiero, educativo e finanziario. Un classico tentativo di phishing insomma, classica frode informatica in cui i criminali fingono di essere entità affidabili (come banche o aziende) per indurre le vittime a rivelare informazioni sensibili, quali password, dati di carte di credito o dati bancari.

Un salto di qualità

Cosa cambia, dunque, rispetto a un malware "normale"? Come spiegano Il Messaggero e il Corriere della Sera, Stealerium ha una funzione automatizzata: è in grado di monitorare in tempo reale la navigazione online della vittima alla ricerca di termini legati alla pornografia. In pratica, cerca in tempo reale tra le schede del browser eventuali Url contenenti parole come "sex" e "porn". Se le trova, effettua uno screenshot del contenuto visualizzato in quel momento e attiva la webcam per fotografare l'utente. Le immagini raccolte finiscono infine a un server gestito dall'hacker, che le userà per tentare di estorcere denaro in cambio delle foto.

Un approccio tipico della sextorsion

L'approccio di Stealerium richiama in parte la cosiddetta sextorsion, ossia l'estorsione sessuale. Come spiega il ministero dell'Interno, questa forma di ricatto nasce attraverso lo scambio di comunicazioni sui profili social, dove alcuni criminali, spacciandosi per ragazze o ragazzi gentili, manifestano apprezzamenti per le foto pubblicate. Prosegue con l'invito a condividere per gioco immagini intime, e sfocia infine nella richiesta di denaro, accompagnata dalla minaccia di diffondere il materiale tra tutti i contatti, amici e i parenti, in caso di mancato pagamento. Spesso le vittime, per timore che le riproduzioni possano essere viste da altri, tendono a non confidarsi con nessuno e a cedere all'intimidazione.

Non solo Stealerium

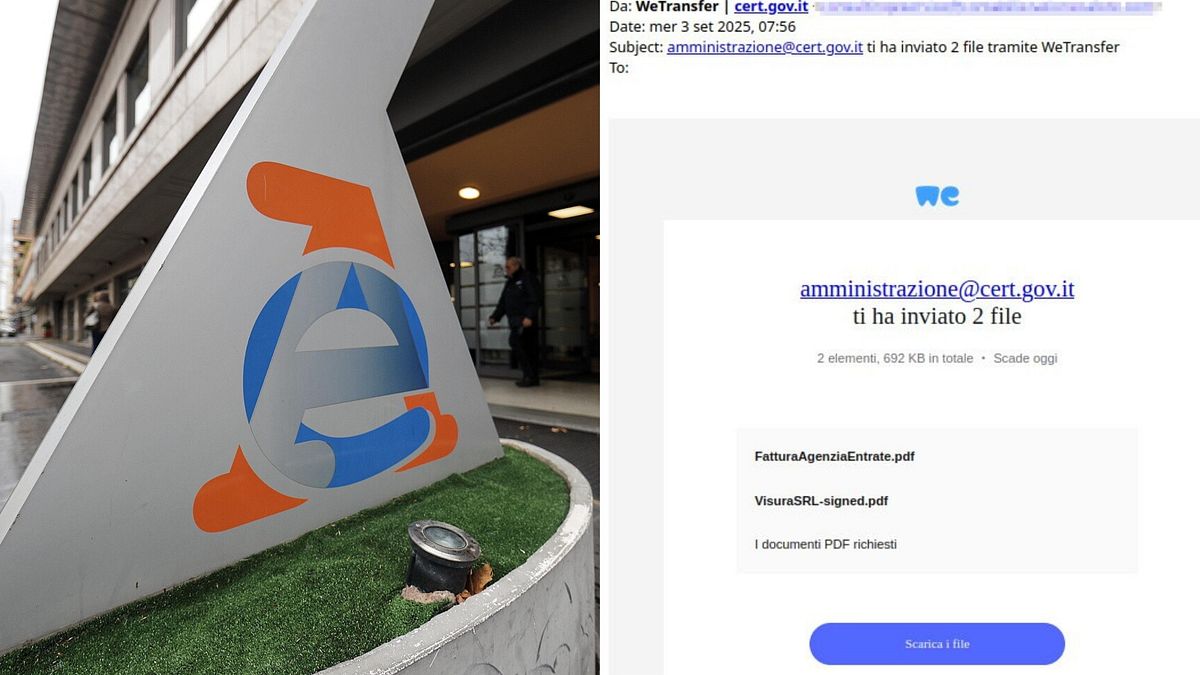

Proofpoint ha recentemente scoperto anche un altro pericoloso virus chiamato Voldemort, proprio come il mago oscuro della saga di Harry Potter. Gli hacker in questo caso si spacciano per le agenzie fiscali di Stati Uniti, Europa e Asia, per memorizzare i dati rubati e fare spionaggio. In Italia, i cybercriminali si sono camuffati da Agenzia delle Entrate. Secondo l'azienda americana, la campagna hacker basta su questo tipo di virus è cominciata il 5 agosto e ha diffuso oltre 20mila email a più di 70 organizzazioni mirate, 6mila in un solo giorno al culmine della sua attività.

Secondo gli esperti di sicurezza, i cybercriminali che intendono usare Voldemort creano mail di phishing che impersonano le autorità fiscali di un Paese e comunicano che ci sono informazioni fiscali aggiornate, includendo link a documenti associati. Se la vittima interagisce, viene indirizzata su un sito malevolo e scarica il malware. Voldemort supporta una serie di comandi e azioni di gestione dei file, tra cui l'esfiltrazione di dati e l'eliminazione di file. Secondo l'analisi di Proofpoint, oltre la metà delle organizzazioni prese di mira appartengono ai settori assicurativo, aerospaziale, dei trasporti e dell'istruzione. L'attore della minaccia dietro questa campagna è sconosciuto, ma Proofpoint ritiene che abbia l'obiettivo di condurre uno spionaggio informatico.