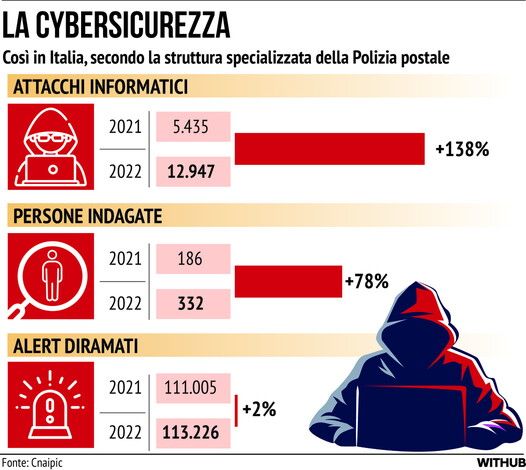

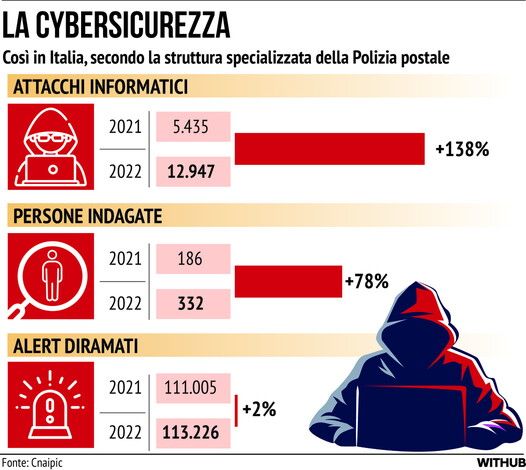

Cybersicurezza e malware, ecco come agiscono gli hacker

© Withub

© Withub

I Paesi più colpiti dagli hacker sono quelli asiatici. In Europa, la Gran Bretagna è la nazione più vulnerabile (43% di estorsioni digitali), mentre in Italia sappiamo difenderci bene (8% di estorsioni)

© web

Cresce la cybersecurity ma il punto debole restano le persone. Il 41% delle estorsioni digitali arrivano infatti con il phishing, ossia sfruttando le debolezze umane. E' uno dei dati emersi dal rapporto X-Force Threat realizzato dall'azienda informatica Ibm che indica inoltre che i Paesi più colpiti sono quelli asiatici seguiti da quelli europei. Nel nostro continente la nazione più vulnerabile è il Regno Unito con ben il 43% di attacchi informatici, mentre nel nostro Paese essi sono solo l'8%.

Il rapporto X-Force Threat fotografa la situazione della cybersicurezza nel mondo mostrano che il 27% di tutti gli attacchi informatici nel mondo hanno lo scopo di estorsione e la tipologia di aziende più colpita è quella del manifatturiero, soprattutto quelle asiatiche seguita da quelle europee.

Dal report emerge anche anche che in questi anni è sempre più facile realizzare attacchi. "Oggi abbiamo strumenti più sofisticati per difenderci, ma se mentre dieci anni fa per realizzare un attacco serviva una mente geniale, e ne esistevano poche, oggi gli strumenti di attacco altamente sofisticati si comprano nel dark web, vere e proprie aste", ha detto Andrea Viarengo, Responsabile dei Servizi di sicurezza Ibm Italia.

© Withub

© Withub

Il phishing è una tipologia di truffa informatica attraverso la quale "si cerca il punto debole delle persone, con una sorta tecnica di pesca ad esempio inviando una mail finta dal corriere dopo la ricezione di un pacco in cui vengono chiesti dati personali e allo stesso tempo mettendo sotto pressione per avere una risposta in tempi rapidi. Attacchi che sono sempre più evoluti e che possono poi garantire un accesso all'azienda in cui si lavora", ha spiegato Viarengo.